セキュリティホール memo - 2004.02

Last modified: Mon Jun 13 21:43:48 2005

+0900 (JST)

■

Oracle 関連

(oracle, 2004.02.25)

NAI VSE 7.x や ePO 3.x では、831167 - Wininet により空白のヘッダーのみの POST 要求が再送される

問題におもいっきりひっかかってしまう模様。HTTP 経由でのアップデートをしており、かつ IE 6 SP1 を利用している場合は、831167 修正プログラムを適用しておこう。

ISS の RealSecure および BlackICE に欠陥。欠陥のあるバージョンは:

RealSecure Network 7.0、XPU 20.15 〜 22.9

RealSecure Server Sensor 7.0、XPU 20.16 〜 22.9

Proventia A シリーズ XPU 20.15 〜 22.9

Proventia G シリーズ XPU 22.3 〜 22.9

Proventia M シリーズ XPU 1.3 〜 1.7

RealSecure Desktop 7.0 eba 〜 ebh

RealSecure Desktop 3.6 ebr 〜 ecb

RealSecure Guard 3.6 ebr 〜 ecb

RealSecure Sentry 3.6 ebr 〜 ecb

BlackICE PC Protection 3.6 cbr 〜 ccb

BlackICE Server Protection 3.6 cbr 〜 ccb

SMB の処理に欠陥があり、これを悪用することで remote から任意のコードを SYSTEM 権限で実行させることが可能。ただし、この攻撃を実行するには、SMB サーバへの接続が許可されている必要がある。

RealSecure についてはアップデートが用意されているので適用すればよい。

BlackICE については ccd 版で修正されるそうですが、まだ存在しないようです。

発見者による情報: [Full-Disclosure] EEYE: RealSecure/BlackICE Server Message Block (SMB) Processing Overflow。

これが eEye Upcoming Advisories

に出ていたものなのでしょう。

■

いろいろ

(various)

Microsoft が、ついにというかやっとというか、日本語での脆弱性情報の受付を開始しました。すばらしいです。

住基カード発行時の本人確認が不十分、という話。

著者自身による実験レポートつき。

IE の CHM ファイルの処理に欠陥があり、.exe ファイルを強制実行させることができる模様。

patch はまだない。

PivX Solutions の

Unpatched ML

に流れた情報 (Message-ID: <0b3801c3f1a7$1d9a74c0$6401a8c0@0xff>)

によると、この欠陥は

Qwik-Fix

によって防ぐことが可能だそうだ。また、NAI VirusScan では

Exploit-MhtRedir

として検出するようだ。

詳細: Microsoft Internet Explorer Unspecified CHM File Processing Arbitrary

Code Execution Vulnerability (bid 9658)

サイバー犯罪条約批准ねた。「プロバイダー関係者からも捜査機関の要請次第では重い負担になりかねないと懸念する声が出ている」については、たとえば

ハイテク犯罪に対処するための刑事法の整備に関する意見 (経団連)

の『4. 「保全要請等」(要綱第七)について』かな。

サイバー犯罪条約まわりについては、サイバー犯罪条約批准ネタ

(極楽せきゅあ日記) に関連リンクがまとまっています。

また、法務省は、実際に犯罪が行われなくてもその謀議に加わっただけで、その行為を罰する「共謀罪」の創設を盛り込んだ刑法改正案も再提出する。

むふぅ……。

出てくれば、第159回国会(常会)提出主要法律案 (moj.go.jp) に掲載されるのかな。

2004.02.26 追記:

ネット犯罪対策で刑法改正へ ウイルス作成罪など創設

(毎日)。

第159回国会(常会)提出主要法律案 (moj.go.jp) にはまだ掲載されていませんねえ……。

Bluetooth ねた。

Bluetoothを搭載した携帯電話をハッキングし、カレンダーなど、その端末のメモリに格納されている全てのコンタクト情報をコピーする方法は「Bluesnarf」と呼ばれる。NokiaとSony Ericssonは、自社端末の中に、この脆弱性がある端末が存在することを認めている。Sony Ericssonは問題を修正する取り組みを開始したが、Nokiaは問題は修理を保証するほど深刻ではないと述べている。

これのようです: Serious flaws in bluetooth security lead to disclosure of personal data (bluestumbler.org)。

IE 5.01 の bitmap ファイルの処理において interger overflow する欠陥があるため、

これを利用して任意のコードの実行が可能だ、という話。

漏曳されたソースにより欠陥を発見、とされている。

手元の IE 5.01 SP3 + patch 全部、でも見事に落ちた。IE 5.5 SP2 + patch 全部もダメのようだ

(後述)。

IE 6.0 SP1 + patch 全部は大丈夫のようだ。

元ネタ: [Full-Disclosure] GAYER THAN AIDS ADVISORY #01: IE 5 remote code execution

。このメールに添付されているサンプルファイルをそのまま置いてみました: http://www.st.ryukoku.ac.jp/~kjm/test/ie5bitmap/。

麗美さん情報ありがとうございます。

2004.02.17 追記:

福士さんから (情報ありがとうございます):

私の手元にあるWindows2000 + IE5.5 SP2(パッチ全部)の環境ではサンプルページを表示するとIEが落ちます(IEをコンポーネントとして使用しているDonutRというブラウザでも同様でした)。ただし一回これに引っかかると、再度同じURLをたたいてもキャッシュをクリアするまでは落ちなくなります。

キャッシュをクリアした後に再度試してみると、確かに IE 5.5 SP2 + patch 全部、も落ちます。またキャッシュをクリアしないまま IE 5.01 SP3 + patch 全部で再度アクセスすると、確かに落ちません。というわけで、「IE 5.5 SP2 は安全」な記述は変更しておきました。_o_

2004.02.18 追記:

Opera 7 にも

Internet Explorer File Download Extension Spoofing

と同様の欠陥がある模様。fix はまだない。回避するには、IE と同様に、ファイルを「開く」のをやめ、一旦ダウンロードした上で、ダウンロードしたファイルを開けばよい。

小出さん情報ありがとうございます。

2004.02.26 追記:

ZoneAlarm 分公開。

2004.02.27 追記:

BlackICE 分: ISS 製品における SMB 解析の脆弱点。

RealSecure にも同様の欠陥があった模様。

mutt 1.4.2 では buffer overflow を fix したそうだ。

CVE: CAN-2004-0078

Changelog:

- 2004.02.16

-

やまねさん情報ありがとうございます。

XFree86 4.1.0〜4.3.0 に欠陥。font.alias ファイルの処理において、複数の個所に buffer overflow する欠陥があるため、local user が X サーバを利用して root 権限を得られる。

iDEFENSE Security Advisory 02.11.04: XFree86 Font Information File Buffer Overflow II

も参照。

CVE: CAN-2004-0083

CAN-2004-0084。

patch

が用意されている他、各 Linux ディストリビューションなどから fix package が配布されている。

Changelog:

- 2004.02.16

Fedora Core 1:

[SECURITY] Fedora Core 1 Update: XFree86-4.3.0-55

- 2004.02.17

Turbolinux: Turbolinux Security Advisory TLSA-2004-5: XFree86

- 2004.02.23

Debian GNU/Linux:

DSA-443-1 xfree86 -- 複数の欠陥

- 2004.03.10

Miracle Linux:

XFree86 セキュリティ - フォントファイルにバッファーオーバフローの脆弱性

攻撃者は

XOOPS

用モジュール

Agenda-X 1.2.1 以前に存在する欠陥

を利用して Apache 動作権限を取得した模様。

Agenda-Xのスクリプトの脆弱性

(jp.xoops.org) も参考になる。麗美さん情報ありがとうございます。

私は、PHP は当然

safe_mode = On

register_globals = Off

で運用するものだと思っていたのですが、世の中的には違うのでしょうか……。

IE 6 SP1 において、Internet Explorer 用の累積的なセキュリティ修正プログラム (832894) (MS04-004)

patch、あるいは

821814 - You Receive a "Page Cannot Be Displayed" Error Message When You Post to a Site That Requires Authentication

patch を適用した場合に、「空白のヘッダーのみの POST 要求を再送」してしまうため、

Wininet によって POST 要求を再送するときに Web サーバーで POST データが必要な場合は、HTTP 500 (内部サーバー エラー) ページが表示されることがあります。

たとえば、HTTPS Web ページのフォームを使用して、SSL によって保護された Web サイトにユーザー名とパスワードを送信するとき、最初の接続が終了すると (または、リセットされると)、Microsoft Internet Explorer から Web サーバーに情報が再送されないことがあります。

IE 6 SP1 用の patch が公開されています。patch を適用すると、「Web サーバーとの接続がリセットされたときに、Wininet 関数を使用して Web サーバーにデータを送信するプログラムから完全な POST 要求が再送されるようにな」るそうです。レジストリエントリを設定することで、プログラム毎に「ヘッダーのみの POST 要求」にすることもできるそうです。

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

大量に追記。

- patch 適用後の状況

- 3rd パーティアプリによる MS04-004 無効化話

- NAI VirusScan での対応には抜けがある話

いまさらですが、書いておきます。

MS04-004 では、IE 5.01 / 5.5 / 6 の数ある欠陥のうち、

が修正されている。しかし実際には、URL 偽装については「仕様変更による欠陥回避」であり、834489 - Internet Explorer で HTTP URL と HTTPS URL のユーザー情報を処理する際のデフォルトの動作を変更するソフトウェアアップデートのリリースについて (Microsoft)

にあるレジストリエントリを設定することで、欠陥共々復活してしまう。

個人的には、

ISS の

Microsoft Internet Explorer domain URL spoofing filter も併用した方がよいように思う。

また MS04-004 には副作用があり、IE 6 SP1 に適用すると、『「パスワードを記憶する」で記録したはずのパスワードが表示されない』という状況になる。再度ユーザー名とパスワードを記憶させれば、以後は通常どおり使えるようになる。

マイクロソフトセキュリティ情報 (MS04-004) :よく寄せられる質問

を参照。

2004.02.13 追記:

またもや副作用情報: 831167 - Wininet により空白のヘッダーのみの POST 要求が再送される。

Virtual PC for Mac 6.0〜6.1 に欠陥。一時ファイルを作成する方法に欠陥があり、local user が管理者権限を奪取可能。

詳細: Microsoft Virtual PC Services Insecure Temporary File Creation

(@stake)。

修正プログラムを適用すればよい。

CVE: CAN-2004-0115

Windows Server 2003 に欠陥。

WINS サーバに欠陥がある。特殊なパケットによって

WINS サーバの buffer overflow 防御コードが活性化され、WINS サーバが終了する。

このため DoS 攻撃が成立する。このとき WINS サーバは自動的に再起動されるが、3 回目の自動再起動の後では、手動により再起動させる必要がある。

さらに、buffer overflow 防御コードを回避する方法が知られており、これによって任意のコードを実行され得る。

修正プログラムがあるので、適用すればよい。

また WINS サーバを無効にすれば、この欠陥を回避できる。

Windows NT 4.0 / 2000 では、この特殊なパケットは単に無視されるため、DoS や任意のコードの実行はあり得ないという。しかし予防処置として、Windows NT 4.0 / 2000 Server 用の修正プログラムも用意されている。

CVE: CAN-2003-0825

Windows NT 4.0 / 2000 / XP / Server 2003 に欠陥。ASN.1 ライブラリ

(Msasn1.dll, Wmsasn1.dll など) に欠陥があり、ASN.1 ライブラリを利用するコマンドやプロトコルにおいて buffer overflow が発生。remote から任意のコードを local SYSTEM 権限で実行され得る。回避方法はない。

問題発見者の eEye から、より詳細な情報が公開されている:

ASN.1 ライブラリを利用するものとしては、NTLMv2 認証、Kerberos 認証、証明書関連 (https:// とか)、ISAKMP/IPSec、LDAP があるようだ。

たいていの人は、どれか 1 つは使っているだろう。

Windows NT 4.0 / 2000 / XP / Server 2003 用の修正プログラムが公開されているので、適用すればよい。

[memo:7014]

によると Windows 98 SE にも MSASN1.DLL が含まれる、とあるが、これにも欠陥があるかどうかは不明 (あるのかなあ……)。Windows 9x/Me 用の修正プログラムについては有償サポートに問いあわせられたい。

関連:

2004.02.16 追記:

DoS を行う exploit 登場。

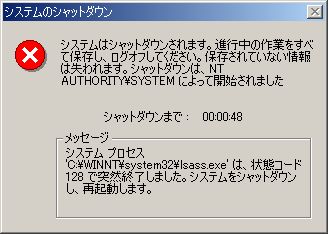

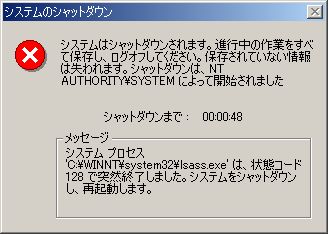

手元にある Windows 2000 SP3 な target に

./ms04-007-dos target 445 を実行した結果:

2004.02.18 追記:

Windows 98 にもこの欠陥が存在し、有償サポートから修正プログラムを入手できる、という情報があります: ASN.1 vulnerability -is- on Win98。

2005.06.08 追記:

Microsoft ASN.1 の整数操作における複数の脆弱点

(ISSKK) が改訂されています。「同様の問題」が発見され、RBOT の変種に攻略手法が実装されているのだそうです。

同様の問題に対する新しいエクスプロイトが公になっており、RBOT の変種を自動化された方法で蔓延させるために使用されています。

(中略) 新しく発見された問題の悪用は、元の問題の悪用よりもはるかに簡単です。

(中略) この脆弱点が公表されたのは最近のことです。

(中略)

X-Force では、この問題を HTTP 越しに悪用する RBOT 変種のみを観測しています。

英語版: Microsoft ASN.1 Integer Manipulation Vulnerabilities (ISS)

「同様の問題」についても MS04-007 patch で対応されているそうなので、日頃から Windows Update している人には何の心配もありません。

2005.06.13 追記:

ASN.1 の脆弱性 (MS04-007) を悪用する RBOT の変種に関する情報

(LAC, 2005.06.08)

はてなダイアリーの「引用の際に自動的に引用元にリンクを張る機能」において、

JavaScript URI を適用できてしまっていた模様。修正済みだそうだ。

■

脆弱性の発見と通報

(勝手に将棋トピックス, 2004.02.09)

今回私が見つけたような脆弱性であれば、不正アクセスとみなされる可能性はありませんが、業者によってはそのことを理解せずにサービスに悪評を立てようとしていると誤解するかもしれません。また、業者にセキュリティに関する知識がなければ、対策を行うことの必要性をわかってもらえないかもしれません。

個人的には、わかってもらえない可能性のあるベンダーの製品・サービスはそもそも使わない、のが最善のような気がしてきています。そのようなベンダーに個人として通知する行為には、あまりにも大きなリスクが伴っていますから。可能な限り、

- セキュリティ対応窓口が明確なベンダー

- セキュリティ問題に対して誠意ある対応をし続けているベンダー

- 技術的に信頼できるベンダー (問題を問題と認識できる技量を持つベンダー)

のみを選択すべきでしょう。たとえば Microsoft とか SONY とかはてなダイアリーとか……。

もしわかってもらえなかった場合どうするのか。

捨てる、が最善のような気がしてきています。が、世の中には捨てられない場合もあって。その場合には「何もしない」しかないような気がしてきています。正直者はバカを見る世の中のようですから。

あと、そのプロダクトが open source の場合は「自分で直す」とか「優秀な SI 屋に頼んで直してもらう」という選択肢がありますね。

付記: IIJ には

IIJ-SECT

(IIJ Group Security Coordination Team)

という組織があるのですが、お問い合わせ (IIJ) には記載されていないんですね。

■

いろいろ

(various)

ベストセラーの VPN ソフトウェア、Checkpoint VPN-1

サーバと VPN-1 クライアント (Securemote / SecureClient) に欠陥。

IKE のネゴシエーション処理に buffer overflow する欠陥があり、remote から

管理者権限 (local SYSTEM や root) を奪取できる。

欠陥のあるバージョンは:

Checkpoint VPN-1 Server 4.1 up to and including SP6 with OpenSSL Hotfix

Checkpoint SecuRemote/SecureClient 4.1 up to and including build 4200

上記バージョンはもはや維持されていないため、patch は出ないようだ。

NG 版の VPN-1 サーバとクライアント (Securemote / SecureClient) にはこの欠陥はないので、NG 版にアップグレードすればよいのだそうだ。

日本語版: Checkpoint VPN-1/SecureClient での ISAKMP バッファオーバーフロー (ISSKK)

2004.02.27 追記:

ベストセラーのファイアウォールソフトウェア、Checkpoint FireWall-1

に欠陥。FireWall-1 の Application Intelligence 機能のうち、HTTP Application Intelligence に欠陥

(format バグ) がある。

また、Application Intelligence がリリースされる前の FireWall-1 にも含まれる、HTTP Security Server 機能にも欠陥がある。

そして、HTTP Application Intelligence あるいは HTTP Security Server を利用している場合、remote から管理者権限 (local SYSTEM や root) を奪取できる。

それら機能を利用していない場合には、この欠陥の影響はない。

欠陥のあるバージョンは:

Checkpoint Firewall-1 NG-AI R55, R54, including SSL hotfix

Checkpoint Firewall-1 HTTP Security Server included with NG FP1, FP2, FP3

Checkpoint Firewall-1 HTTP Security Server included with 4.1

Checkpoint から patch が出ているようだ: FireWall-1 HTTP Security Server Vulnerability (checkpoint.com)。上記機能を利用している場合は適用すればよい。

日本語版: Checkpoint Firewall-1 における HTTP 解析での書式文字列による脆弱点 (ISSKK)

2004.02.09 追記:

2004.02.27 追記:

- [Full-Disclosure] bzip2 bombs still causes problems in antivirus-software

bzip2のDoS攻撃の可能性について

(NAI)。デフォルトで 15 分は CPU 過負荷攻撃が効く、とも理解できるのだが。

展開時のディスクあふれ系の問題については記載されていないようだが、発生しないのだろうか。

- ATOK15・16に不正に一部操作が可能になる脆弱性が発見される

〜アップデートモジュールで修正可能

2chより

(slashdot.jp)。これを読む限りでは、

local ユーザが SYSTEM 権限で任意のコマンドを実行できる、

という理解でいいようだ。

ジャストシステムの ATOK 15 と ATOK 16 に欠陥。

詳細情報が公開されていないので状況はよくわからないのだが、修正モジュールダウンロードページ

にある記述

本モジュールには、悪意を持ったユーザーがATOK16が導入されているコンピュータを利用して、不正に一部操作が可能になるという脆弱性を修正する内容を含みます。

本モジュールをご導入いただくことで、以下の現象を

回避します。

・ 特定の条件で本来実行できないプログラムが起動できてしまう現象

を読む限りにおいては、local の非特権ユーザによる権限上昇が可能な欠陥、であるように思える。

しかし、「悪意を持ったユーザー」が local にいるのか remote にいるのか、また取得できてしまう権限がどの程度のものなのか、などわからないことが多いため、安全側に倒れるなら「remote から無認証で SYSTEM 権限でのコマンド実行が可能」などといった状況を想定しておいた方がよいだろう。

ジャストシステムは

「セキュリティ上の問題から、この脆弱性に関する詳細な原因等は公表しない方針だ」としている。

と Internet Watch に答えているようだが、詳細情報を公表できないくらい致命的な欠陥なのかもしれないという推測もできてしまう、ということを理解しているのだろうか。

いきなりセキュリティ fix を含むアップデートモジュールが公開されているだけで、何らの案内も公開されていない、という点も感心できない。

ATOK 14 以下では「本現象は発生いたしません」、ATOK 17 では

「すでに修正されています」だそうなので、ATOK 15 以降の何か、が問題だったのだろうと推測できる。

高橋さん情報ありがとうございます。

2004.02.04 追記:

2chより

(slashdot.jp)。これを読む限りでは、

local ユーザが SYSTEM 権限で任意のコマンドを実行できる、

という理解でいいようだ。

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について